Start

Start

Aufgrund ihres digitalen und offenen Charakters ist die Bitcoin-Umgebung regelmäßig Schauplatz von Betrügereien und Hacking-Versuchen. Wenn Sie Ihr Geld selbst in Eigenverwahrung sichern, werden Sie möglicherweise zum Ziel verschiedener Diebe, die versuchen, Ihre Bitcoins zu stehlen.

Um diese Risiken von Hacking und Betrug zu verringern, sollten Sie einige Tipps zur Verwendung von Bitcoin befolgen. In diesem Artikel untersuchen wir bewährte Methoden, um diese Risiken zu reduzieren.

Wenn Sie eine Transaktion an das Bitcoin-Netzwerk übertragen, wird sie nicht sofort bestätigt. Sie sollten warten, bis eine Minderjährige es in einen gültigen Block aufgenommen hat, damit sie ihre erste Bestätigung erhält. Außerdem haben Sie wahrscheinlich schon von einem informierten Bitcoiner gehört, dass Sie für eine Bitcoin-Transaktion auf 6 Bestätigungen warten müssen. Warum ist es wichtig, auf diese Bestätigungen zu warten, um eine Transaktion als bestätigt zu betrachten?

Die erste Bestätigung einer Transaktion erfolgt, wenn sie zu einem Block hinzugefügt wird. Dann stellt jeder neue Block, der auf dem Block mit der untersuchten Transaktion aufgebaut wird, eine neue Bestätigung dar.

Zunächst einmal ist es nicht empfehlenswert, eine Transaktion als validiert zu betrachten, bevor sie überhaupt in einem Block enthalten ist. Diese Praxis wird „zeroconf“ genannt. Es bleibt riskant, da eine Transaktion vom Absender modifizierbar oder ersetzbar bleibt, solange sie sich noch im Mempool befindet.

Der Mempool (Memory Pool) ist eine Datenbank, die von jedem Knoten im Netzwerk unabhängig verwaltet wird und Bitcoin-Transaktionen bis zur Bestätigung aufbewahrt.

Die Aufnahme einer Transaktion in einen gültigen Block bedeutet jedoch nicht unbedingt, dass sie unveränderbar ist. Tatsächlich kann die Irreversibilität von Transaktionen bei Bitcoin nur probabilistisch sein. Jeder neue Block, der zusätzlich zu dem Block mit Ihrer Zahlung gemint wird, vergräbt die Transaktion ein bisschen mehr. Deshalb spreche ich lieber von probabilistischer Irreversibilität. Natürlich ist es immer möglich, dass eine bestätigte Transaktion letztlich unbestätigt bleibt, aber diese Wahrscheinlichkeit nimmt mit jeder weiteren Bestätigung rapide ab.

➤ Erfahren Sie mehr über Proof-of-Work-Mechanismen.

Ab der sechsten Bestätigung einer Transaktion ist die Wahrscheinlichkeit, dass sie erneut unbestätigt wird, so gering, dass sie als Null betrachtet werden kann. Aus diesem Grund empfehlen wir Ihnen, bei wichtigen Transaktionen auf 6 Bestätigungen zu warten.

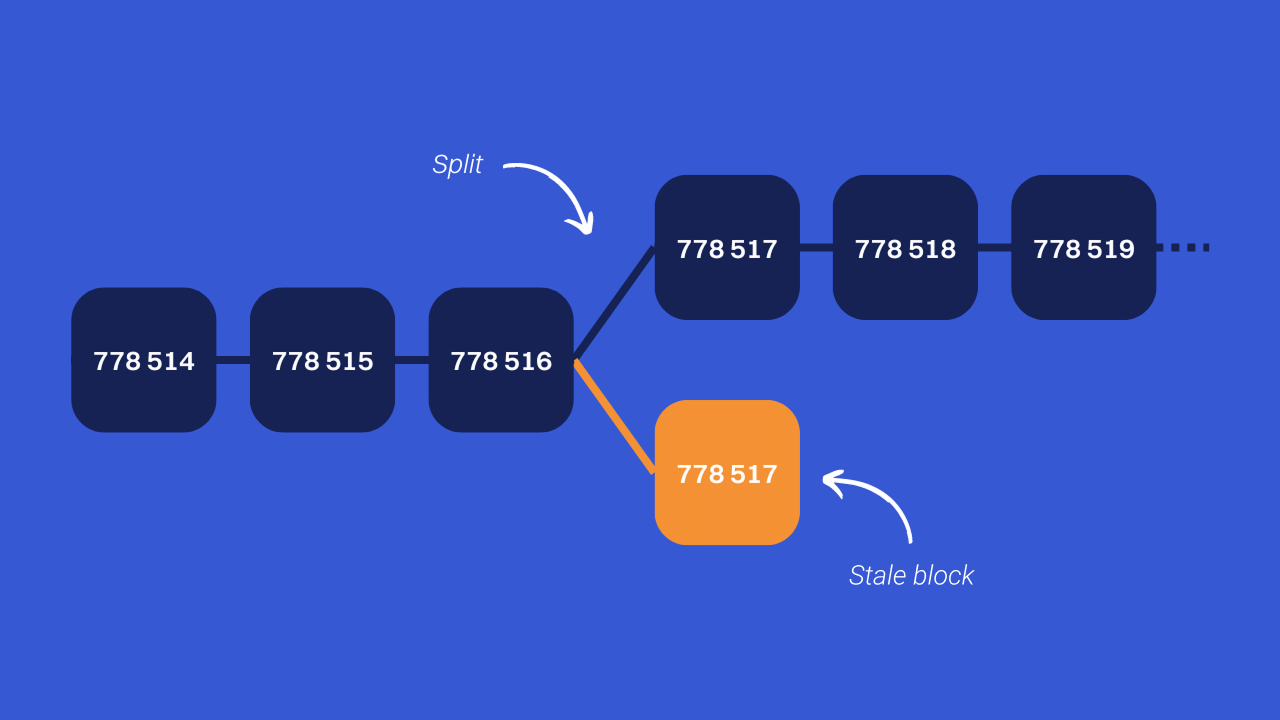

All dies ist auf das Bitcoin-Modell zurückzuführen. Aus einer Vielzahl von Gründen wird ein gültiger Block manchmal aufgegeben. Das nennen wir einen abgelaufenen Block („Stale Block“ auf Englisch). Wenn sich Ihre Transaktion jedoch in einem Block befindet, der sich als veraltet herausstellt, ändert sich sein Status von bestätigt in unbestätigt. Konkret dachten Sie, Ihre Transaktion sei in einem Block enthalten, aber da sie abgebrochen wurde, kann Ihre Transaktion in den Mempool zurückkehren.

Diese veralteten Blöcke werden beobachtet, wenn sich das Bitcoin-Netzwerk teilt. Im Englischen wird dies als „Split“ bezeichnet (nicht zu verwechseln mit einer Gabel). Wenn zwei Miner in kurzer Zeit einen gültigen Block finden, haben einige Knoten möglicherweise Zugriff auf einen Block und andere haben Zugriff auf den anderen Block. Beide Blöcke sind gültig, aber sie befinden sich auf derselben Kettenhöhe. Wenn ein Miner anschließend einen gültigen Block über einem der beiden Blöcke gleicher Höhe findet, wird sich das Netzwerk erneut auf eine einzelne Kette einigen. Einer der beiden Blöcke, die auf derselben Höhe abgebaut wurden, wird von den Knoten verlassen. Es ist ein abgelaufener Block.

Veraltete Blöcke werden sehr oft mit verwaisten Blöcken verwechselt. Ein verwaister Block trennt sich von der Kette, da er keinen übergeordneten Block hat, im Gegensatz zu einem veralteten Block, der sich trennt, weil er keinen untergeordneten Block hat. Das sind also zwei verschiedene Konzepte.

Dieser Prozess kann auf natürliche Weise ablaufen, insbesondere aufgrund einer zu hohen Latenz im Netzwerk, oder durch bestimmte heimliche Praktiken wie Selfish Mining verursacht werden. In allen Fällen ermöglicht es der Proof-of-Work-Mechanismus, dieses Risiko auf eine lächerliche Wahrscheinlichkeit zu reduzieren, indem zusätzlich zu den untersuchten Blöcken weitere hinzugefügt werden.

Natürlich ist es notwendig, Ihr Kontrollniveau an die Situation der Transaktion anzupassen. Wenn die zugesagte Zahlung von einem Freund auf Ihre Wallet geleistet wird, reicht Zeroconf möglicherweise aus. Tatsächlich kannst du deinen Freund jederzeit bitten, die Transaktion zu wiederholen, falls es Probleme mit der Zahlung geben sollte. Diese Wachsamkeit bei Bestätigungen sollte stattdessen in riskanten Situationen durchgeführt werden, insbesondere wenn Sie die Person, mit der Sie eine Transaktion tätigen, nicht kennen. Wenn Sie beispielsweise Ihr gebrauchtes Auto an einen Fremden verkaufen und die Zahlung in Bitcoin erfolgt, sollten Sie die Schlüssel nicht hinterlassen, bis die Zahlung 6 Bestätigungen erhalten hat.

In meinem Artikel“ 7 Tipps zur Verbesserung der Sicherheit Ihrer Bitcoin-Wallet “, Ich erinnere Sie daran, wie wichtig es ist, eine Hardware-Wallet zu verwenden, um die Schlüssel zu Ihrer Bitcoin-Geldbörse zu speichern und zu verwalten. Dieser Gerätetyp ermöglicht es, den Speicher Ihrer kryptografischen Schlüssel zu isolieren, um sie vor Hackerangriffen zu schützen. Hacker müssen jedoch nicht unbedingt direkten Zugriff auf Ihre Schlüssel haben, um Ihre Bitcoins zu stehlen. Das werden wir uns in diesem Teil ansehen.

Wenn Sie ein spezielles Gerät zum Speichern Ihrer privaten Schlüssel verwenden, müssen Sie häufig parallel eine Wallet-Verwaltungssoftware (Ledger Live, Trezor Suite, Sparrow Wallet, Spectre...) verwenden. Diese Art von Software speichert Ihre privaten Schlüssel nicht, aber sie ermöglicht es Ihnen, Ihr Wallet-Guthaben zu überprüfen, unsignierte Transaktionen zu erstellen und Ihr Wallet zu verwalten. Diese Software wird jedoch in der Regel auf einem Mehrzweckcomputer oder einem Smartphone installiert, und diese Geräte sind zwangsläufig anfälliger für Computerangriffe. Wenn Sie also eine Hardware-Wallet verwenden, sollten Sie dieser Software nicht vertrauen.

Blindes Signieren besteht darin, eine Transaktion für eine Zahlung in Bitcoin zu erstellen und die Transaktionsdetails auf der Hardware-Wallet vor dem Signieren nicht zu überprüfen. Dies ist eine gefährliche Praxis, da in diesem Fall die Transaktion nur auf dem Computerbildschirm überprüft wird. Die PC-Software kann jedoch bösartig sein, das Display kann verändert werden oder die verifizierte Transaktion kann geändert werden, bevor sie an die Hardware-Wallet gesendet wird.

Das Risiko besteht daher darin, eine Transaktion zu unterzeichnen, von der Sie glauben, dass es sich um eine andere Transaktion handelt. Beispielsweise kann der Hacker den Transaktionsbetrag ändern, um Ihre Brieftasche zu leeren und die Zieladresse zu ändern. Das nennen wir Adress-Spooping.

Es ist daher wichtig, die Details einer Transaktion (Betrag, Zieladresse, Gebühren...) zusätzlich zur Verwaltungssoftware immer auf dem Hardware-Wallet-Bildschirm zu überprüfen. Hersteller dieser Geräte verwenden häufig Bildschirme, die direkt mit dem sicheren Element des Geräts verbunden sind. Wenn Sie also diese Details auf dem Bildschirm Ihrer Hardware-Wallet überprüfen, sind Sie überzeugt, dass die Transaktion, die Sie signieren möchten, die gewünschten Parameter enthält.

.png)

Darüber hinaus sollten Sie auch immer die Gültigkeit einer Empfangsadresse auf Ihrer Hardware-Wallet überprüfen, bevor Sie sie an einen Absender übertragen.

➤ Entdecken Sie unser vollständiges Tutorial zur Verwendung der Ledger Nano S Plus Hardware-Wallet.

Im vorherigen Teil haben wir gesehen, dass die auf einem Computer installierte Software mit vielen Risiken verbunden ist. Eine bewährte Methode, die diese Risiken erheblich mindern kann, besteht darin, stets die Echtheit und Integrität der heruntergeladenen Software zu überprüfen, bevor Sie sie auf Ihrem Computer installieren. Dies gilt für alle Arten von Software und insbesondere für solche, die mit der Verwendung von Bitcoin zusammenhängen.

Um die Echtheit der heruntergeladenen Software zu überprüfen, verifizieren Sie einfach die Signatur des legitimen Entwicklers mit GPG. Um dies zu tun, benötigen Sie GPG auf Ihrem Computer. Anschließend können Sie die Signatur über die Befehlszeilenschnittstelle oder mit einer speziellen Software wie Kleopatra überprüfen.

Um die Integrität einer Software zu überprüfen, durchläuft sie einfach die angegebene Hash-Funktion und vergleicht ihren Fingerabdruck mit dem vom Entwickler bereitgestellten. Dadurch kann sichergestellt werden, dass die Software nicht so verändert wurde, dass sie schädlichen Code enthält. Dazu können Sie erneut spezielle Software verwenden oder dies direkt über die Befehlszeile tun. Öffnen Sie beispielsweise unter Windows einfach die Eingabeaufforderung, geben Sie den Befehl „Get-FileHash“ ein und ziehen Sie die ausführbare Datei, um sie zu überprüfen.

.png)

Diese Verfahren mögen Ihnen mühsam erscheinen, aber in Wirklichkeit sind sie recht einfach und schnell durchzuführen. Mit ihnen können Sie sicherstellen, dass Sie gerade legitime Software installieren und dass diese nicht geändert wurde. Kurz gesagt, auf diese Weise können Sie die Installation eines Virus oder einer kompromittierten Software vermeiden und somit das Risiko verringern, Ihre Bitcoins zu hacken.

Bitcoin-Nutzer sind häufig das Ziel von Phishing-Versuchen. Angesichts dieser Angriffe ist es wichtig, wachsam zu bleiben.

Phishing ist eine Technik, mit der versucht wird, eine Vielzahl persönlicher Daten zu stehlen, indem auf verschiedene Weise Kontakt mit dem Opfer aufgenommen wird. Im Fall von Bitcoin ist es in der Regel die Wiederherstellungsphrase (24 Wörter), auf die Diebe abzielen.

In den meisten Fällen sind diese Phishing-Versuche burlesk und leicht zu erkennen. Möglicherweise erhalten Sie private Nachrichten in sozialen Netzwerken oder möglicherweise Texte oder E-Mails, in denen Sie aufgefordert werden, Ihre Wiederherstellungsphrase auf verschiedene Weise mitzuteilen. Aber manchmal sind diese Angriffe viel subtiler und organisierter.

Zum Beispiel erhielten 2020 nach dem Hacken der Datenbank eines Flaggschiffs der Kryptoindustrie einige Leute, die sahen, dass ihre Postanschrift durchgesickert war, gefälschte Hardware-Wallets zu Hause. In diesem Paket befand sich ein fälschlicherweise vom Präsidenten dieses Unternehmens unterzeichneter Brief, in dem erklärt wurde, dass die Verwendung dieser neuen Hardware-Wallet dringend erforderlich sei. Offensichtlich war das gesendete gefälschte Material tatsächlich korrupt, und den Opfern, die es für ihre Kryptowährungen verwendeten, wurde das Geld gestohlen.

Der Kampf gegen Phishing besteht aus zwei Phasen. Zuallererst ist es notwendig, Ihre Präsenz im Internet zu begrenzen, um Kontaktrisiken vorzubeugen. Wenn Hacker keinen Zugriff auf Ihre persönlichen Daten haben, können sie Sie nicht kontaktieren. Wenn Sie soziale Netzwerke nutzen, rate ich Ihnen dringend, diese vertraulich zu behandeln, wenn es um Ihre Verwendung von Bitcoin geht. Sie sollten auch darauf achten, Ihre persönlichen Kontaktinformationen nirgendwo zu veröffentlichen.

Dann müssen Sie immer wachsam bleiben, wenn Sie auf irgendeine Weise kontaktiert werden, um Sie aufzufordern, Maßnahmen zu ergreifen. Diebe geben manchmal vor, berühmte Personen oder jemand zu sein, der Ihnen nahe steht. Sie spielen auch oft mit dem Konzept der Dringlichkeit und fordern Sie auf, schnell Maßnahmen zu ergreifen, da dies sonst schwerwiegende Folgen hätte.

Natürlich kann ich hier nicht alle Operationsmethoden dieser Diebe beschreiben, da sie sich ständig weiterentwickeln. Es ist daher wichtig, sehr wachsam zu bleiben, wenn Sie auf irgendeine Weise (auch per Post) kontaktiert werden.

Denken Sie in jedem Fall daran, dass es in der Regel Ihre Erholungsphrase ist, auf die abgezielt wird. Zur Erinnerung: Du solltest niemals deinen Satz mit 24 Wörtern kommunizieren.

➤ Erfahre mehr über die mnemonische Phrase für HD-Wallets.

Allgemeiner gesagt ist es wichtig, eine gute digitale Hygiene aufrechtzuerhalten. Wenn Sie eine Bitcoin-Wallet auf einem kompromittierten Computer verwenden, ist es möglich, dass Ihr Geld blockiert oder gehackt wird. In der Tat gibt es viele mögliche Angriffe auf eine Bitcoin-Wallet, sogar auf Hardware-Wallets. Durch die Aufrechterhaltung einer gesunden digitalen Umgebung mithilfe einiger bewährter Verfahren können Sie diese Risiken begrenzen.

Die Grundlage der Computersicherheit ist sicherlich die Passwortverwaltung. Es ist wichtig, für jede Ihrer Software und Konten sichere und unterschiedliche Passwörter zu verwenden. Ein sicheres Passwort ist die längste und vielfältigste Suite, die möglich ist. Es muss auch aus einer möglichst zufälligen Quelle stammen. Daher rate ich Ihnen, die Tabelle zu konsultieren Hive Systems Passworttabelle, was Ihnen eine Größenordnung darüber gibt, wie lange es dauert, Ihr Passwort mit Brute-Force-Angriffen zu versehen.

Bei einem Brute-Force-Angriff werden alle möglichen Kombinationen für ein Passwort ausprobiert.

Wenn die Quelle Ihrer Passwörter nicht zufällig genug ist, kann ein Angreifer sie leicht knacken. Sie sollten daher nicht den Namen Ihres Haustieres, ein Geburtsdatum, eine Postleitzahl oder gar eine Ihrer Leidenschaften verwenden... Es wird auch nicht empfohlen, eine Passwortbasis zu haben und diese in all ihren Formen zu verwenden. Zu diesem Zweck ist die Verwendung eines Passwort-Managers oft angemessen.

Darüber hinaus beinhaltet die Verwendung von Bitcoin häufig die Manipulation von Wallet-Software und Node-Implementierungen. Es ist wichtig, diese zahlreichen Tools auf dem neuesten Stand zu halten. Es werden häufig Updates veröffentlicht, um Sicherheitslücken oder Sicherheitslücken zu beheben, die zum Diebstahl Ihrer Bitcoins ausgenutzt werden könnten.

Natürlich gibt es noch viele andere grundlegende Empfehlungen, die Sie befolgen sollten, um die Sicherheit Ihrer digitalen Geräte zu optimieren. Um mehr zu erfahren, rate ich Ihnen dringend, diese beiden CNIL-Ressourcen zu konsultieren, die sich umfassender mit diesem Thema befassen:

Diese Liste der besten Praktiken zur Vermeidung von Bitcoin-Hacks und Betrug ist natürlich nicht vollständig. Die Techniken der Diebe entwickeln sich ständig weiter, da die Sicherheitssysteme verbessert werden. Es ist daher wichtig, über die Entwicklung der besten Praktiken auf dem Laufenden zu bleiben.

Das Risiko, dass Ihre Bitcoins gestohlen werden, kann niemals vollständig ausgeschlossen werden. Selbst die besten Sicherheitssysteme können Fehler aufweisen. Das Ziel der Sicherung von Bitcoins besteht darin, so zu handeln, dass die Kosten eines Angriffs auf Ihr System viel höher sind als die potenziellen Gewinne.

Dazu müssen Sie das Risiko zwischen dem Risiko eines Diebstahls und dem Risiko, Ihre Bitcoins zu verlieren, abwägen. Sie sollten sich auf jeden Fall des Diebstahlrisikos bewusst sein und Maßnahmen ergreifen, um es zu reduzieren, ohne jedoch die Komplexität Ihres Portfolios unangemessen zu erhöhen, da Sie sonst riskieren, selbst den Zugriff auf Ihre Bitcoins zu verlieren.