inizio

inizio

A causa della sua natura digitale e aperta, l'ambiente Bitcoin è regolarmente teatro di truffe e tentativi di hacking. Se assicurate voi stessi i vostri fondi in custodia, potreste essere il bersaglio di vari ladri che cercheranno di rubare i vostri bitcoin.

Per ridurre questi rischi di hacking e truffe, dovresti seguire alcuni suggerimenti per l'utilizzo di Bitcoin. In questo articolo, esploriamo le migliori pratiche da seguire per ridurre questi rischi.

Quando trasmetti una transazione alla rete Bitcoin, questa non viene confermata immediatamente. Dovresti aspettare che una minorenne la includa in un blocco valido in modo che riceva la sua prima conferma. Inoltre, probabilmente hai già sentito da un bitcoiner informato che devi aspettare 6 conferme per una transazione Bitcoin. Perché è importante attendere queste conferme per considerare una transazione come convalidata?

La prima conferma di una transazione si verifica quando viene aggiunta a un blocco. Quindi, ogni nuovo blocco costruito sopra il blocco con la transazione in esame costituirà una nuova conferma.

Prima di tutto, non è consigliabile considerare una transazione come convalidata prima ancora di essere inclusa in un blocco. Questa pratica si chiama «zeroconf». Rimane rischiosa poiché una transazione rimane modificabile o sostituibile dal mittente mentre è ancora nel mempool.

Il mempool (Memory Pool) è un database, gestito indipendentemente da ogni nodo della rete, che mantiene le transazioni Bitcoin in attesa di conferma.

Tuttavia, includere una transazione in un blocco valido non significa necessariamente che sia immutabile. In effetti, su Bitcoin, l'irreversibilità delle transazioni non può che essere probabilistica. Ogni nuovo blocco estratto in aggiunta a quello contenente il pagamento seppellisce un po' di più la transazione. Ecco perché preferisco parlare di irreversibilità probabilistica. Naturalmente, è sempre possibile che una transazione confermata alla fine non sia confermata, ma questa probabilità diminuisce rapidamente con ogni conferma aggiuntiva.

➤ Scopri di più sui meccanismi Proof-of-Work.

A partire dalla sesta conferma di una transazione, la probabilità che non venga nuovamente confermata è così bassa da poter essere considerata zero. Ecco perché ti consigliamo di attendere 6 conferme per transazioni importanti.

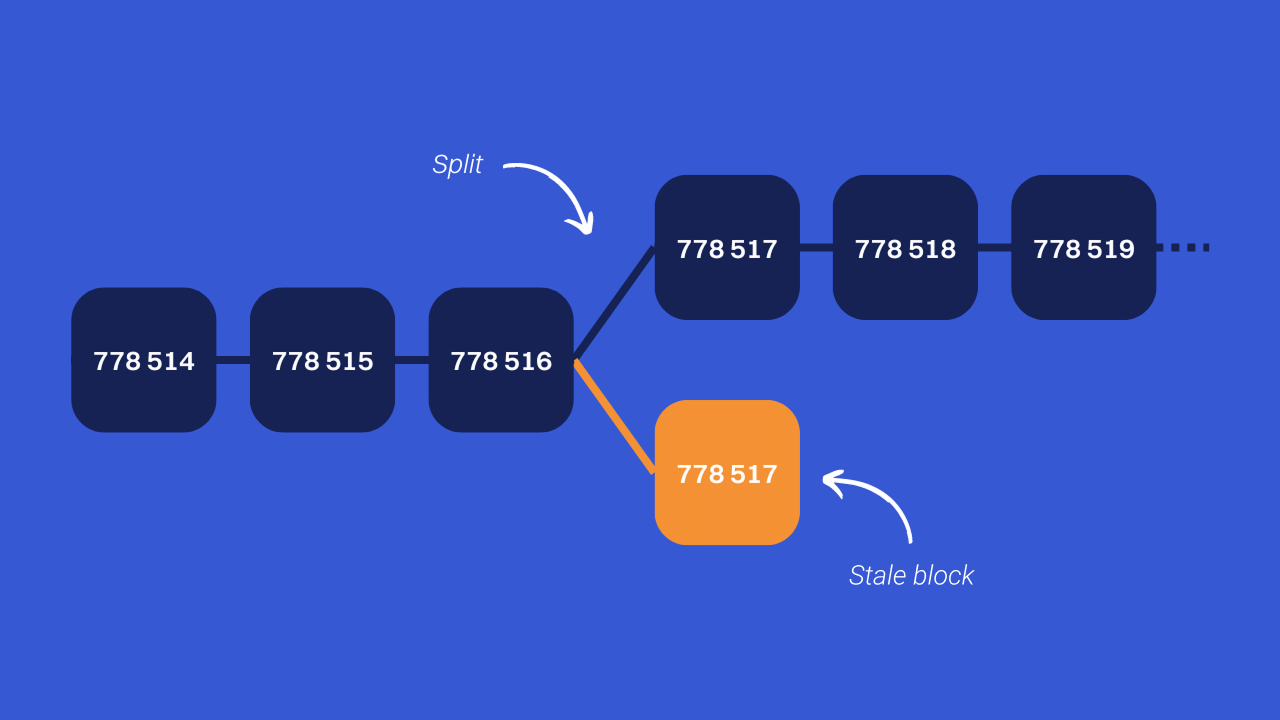

Tutto questo è dovuto al modello Bitcoin. Per una serie di motivi, a volte un blocco valido viene abbandonato. Questo è ciò che chiamiamo blocco scaduto («Stale block» in inglese). Tuttavia, se la transazione è in un blocco che risulta scaduto, il suo stato passerà da confermato a non confermato. Concretamente, pensavi che la tua transazione fosse inclusa in un blocco, ma poiché è stata abbandonata, la transazione può tornare nel mempool.

Questi blocchi obsoleti vengono osservati quando la rete Bitcoin si divide. In inglese, si chiama «split» (da non confondere con un fork). Quando due minatori trovano un blocco valido in un breve periodo di tempo, alcuni nodi possono avere accesso a un blocco e altri all'altro blocco. Entrambi i blocchi sono validi, ma hanno la stessa altezza della catena. Successivamente, quando un minatore trova un blocco valido al di sopra di uno dei due blocchi della stessa altezza, la rete genererà nuovamente il consenso su una singola catena. Uno dei due blocchi estratti alla stessa altezza verrà abbandonato dai nodi. È un blocco scaduto.

I blocchi obsoleti vengono spesso confusi con i blocchi orfani. Un blocco orfano si separa dalla catena in quanto non ha un blocco principale, a differenza di un blocco obsoleto, che si separa perché non ha un blocco figlio. Si tratta quindi di due concetti diversi.

Questo processo può avvenire naturalmente, in particolare a causa dell'eccessiva latenza sulla rete o essere causato da alcune pratiche surrettizie come il Selfish Mining. In tutti i casi, il meccanismo del proof of work consente di ridurre questo rischio a una probabilità irrisoria aggiungendo blocchi a quello studiato.

Ovviamente, è necessario adattare il livello di controllo alla situazione della transazione. Se il pagamento impegnato viene effettuato da un amico sul tuo portafoglio, zeroconf potrebbe essere sufficiente. In effetti, se c'è qualche problema con il pagamento, puoi sempre chiedere al tuo amico di rifare la transazione. Questa vigilanza sulle conferme dovrebbe invece essere effettuata in situazioni rischiose, soprattutto se non si conosce la persona con cui si sta effettuando una transazione. Ad esempio, se vendi la tua auto usata a uno sconosciuto e il pagamento viene effettuato in bitcoin, non dovresti lasciare le chiavi fino a quando il pagamento non ha 6 conferme.

Nel mio articolo» 7 consigli per migliorare la sicurezza del tuo portafoglio Bitcoin », ti ricordo l'importanza di utilizzare un portafoglio hardware per archiviare e gestire le chiavi del tuo portafoglio Bitcoin. Questo tipo di dispositivo consente di isolare l'archiviazione delle chiavi crittografiche per proteggerle dagli hack. Tuttavia, gli hacker non devono necessariamente avere accesso diretto alle tue chiavi per rubare i tuoi bitcoin. Questo è ciò che vedremo in questa parte.

Quando utilizzi un dispositivo dedicato per archiviare le tue chiavi private, spesso devi utilizzare un software di gestione del portafoglio in parallelo (Ledger Live, Trezor Suite, Sparrow Wallet, Spectre...) in parallelo. Questo tipo di software non memorizza le chiavi private, ma consente di controllare il saldo del portafoglio, creare transazioni non firmate e gestire il portafoglio. Tuttavia, questo software è generalmente installato su un computer multifunzione o su uno smartphone e queste macchine sono necessariamente più vulnerabili agli attacchi informatici. Quindi, se utilizzi un portafoglio hardware, non dovresti fidarti di quel software.

La firma cieca consiste nel creare una transazione per effettuare un pagamento in bitcoin e non verificare i dettagli della transazione sul portafoglio hardware prima di firmarlo. Si tratta di una pratica pericolosa poiché, in questo caso, la transazione viene verificata solo sullo schermo del computer. Tuttavia, il software del PC potrebbe essere dannoso, il display potrebbe essere modificato o la transazione verificata potrebbe essere modificata prima di essere inviata all'hardware wallet.

Il rischio è quindi quello di firmare una transazione che ritieni essere un'altra transazione. Ad esempio, l'hacker può modificare l'importo della transazione per svuotare il portafoglio e modificare l'indirizzo di destinazione. Questo è ciò che chiamiamo «spooping» dell'indirizzo.

È quindi essenziale controllare sempre i dettagli di una transazione (importo, indirizzo di destinazione, commissioni...) sulla schermata del portafoglio hardware oltre al software di gestione. I produttori di queste macchine spesso implementano schermate direttamente collegate all'elemento di sicurezza del dispositivo. Quindi, quando controlli questi dettagli sullo schermo del tuo portafoglio hardware, sei convinto che la transazione che stai per firmare contenga i parametri che desideri.

.png)

Inoltre, dovresti sempre verificare la validità di un indirizzo di ricezione sul tuo portafoglio hardware prima di trasmetterlo a un mittente.

➤ Scopri il nostro tutorial completo sull'utilizzo del portafoglio hardware Ledger Nano S Plus.

Nella parte precedente, abbiamo visto che ci sono molti rischi legati al software installato su un computer. Una buona pratica che può mitigare notevolmente questi rischi è controllare sempre l'autenticità e l'integrità del software scaricato, prima di installarlo sul computer. Ciò è valido per tutti i tipi di software, e più in particolare per quelli relativi all'uso di Bitcoin.

Per verificare l'autenticità del software scaricato, è sufficiente verificare la firma legittima dello sviluppatore con GPG. Per fare ciò, avrai bisogno di GPG sul tuo computer. È quindi possibile verificare la firma utilizzando l'interfaccia a riga di comando o utilizzando un software specializzato come Kleopatra.

Per verificare l'integrità di un software, è sufficiente passarlo attraverso la funzione hash designata e confrontare la sua impronta digitale con quella fornita dallo sviluppatore. In questo modo è possibile essere sicuri che il software non sia stato modificato per includere codice dannoso. Per fare ciò, puoi utilizzare nuovamente un software specializzato o farlo direttamente dalla riga di comando. Ad esempio, su Windows, è sufficiente aprire il prompt dei comandi, digitare il comando «Get-FileHash» e trascinare l'eseguibile da controllare.

.png)

Queste procedure possono sembrare noiose, ma in realtà sono abbastanza semplici e veloci da eseguire. Ti consentono di assicurarti di essere in procinto di installare software legittimo e che non sia stato modificato. In breve, ciò consente di evitare l'installazione di un virus o di un software compromesso e quindi di ridurre i rischi di hackeraggio dei bitcoin.

Gli utenti di Bitcoin sono spesso bersaglio di tentativi di phishing. È importante rimanere vigili di fronte a questi attacchi.

Il phishing è una tecnica utilizzata per tentare di rubare una serie di informazioni personali entrando in contatto con la vittima attraverso vari mezzi. Nel caso di Bitcoin, è generalmente la frase di recupero (24 parole) ad essere presa di mira dai ladri.

Nella maggior parte dei casi, questi tentativi di phishing sono burleschi e facilmente rilevabili. Potresti ricevere messaggi privati sui social network o forse messaggi di testo o e-mail che ti chiedono di comunicare la frase di recupero con vari mezzi. Ma a volte questi attacchi sono molto più sottili e organizzati.

Ad esempio, nel 2020, in seguito all'hacking del database di un fiore all'occhiello del settore delle criptovalute, alcune persone che hanno visto trapelare il proprio indirizzo postale hanno ricevuto portafogli hardware falsi a casa loro. In questo pacchetto c'era una lettera falsamente firmata dal presidente di questa società, in cui si spiegava che era urgente utilizzare questo nuovo portafoglio hardware. Ovviamente, il materiale falso inviato era in realtà corrotto e alle vittime che lo utilizzavano per le proprie criptovalute sono stati rubati i fondi.

La lotta contro il phishing si compone di due fasi. Prima di tutto, è necessario limitare la propria esposizione su Internet per prevenire i rischi di contatto. Se gli hacker non hanno accesso ai tuoi dati personali, non saranno in grado di contattarti. Se utilizzi i social network, ti consiglio vivamente di rimanere discreto al riguardo quando si tratta di usare Bitcoin. Dovresti anche fare attenzione a non trasmettere le tue informazioni di contatto personali da nessuna parte.

Quindi, devi sempre rimanere vigile quando sei contattato con qualsiasi mezzo per chiederti di intraprendere qualsiasi azione. I ladri a volte fingono di essere personaggi famosi o qualcuno vicino a te. Inoltre, spesso giocano sul concetto di urgenza, chiedendoti di agire rapidamente, altrimenti ci sarebbero gravi conseguenze.

Ovviamente, non posso descrivere qui tutti i metodi operativi utilizzati da questi ladri poiché sono in continua evoluzione. È quindi importante rimanere molto vigili quando si viene contattati con qualsiasi mezzo (anche per posta).

In ogni caso, tieni presente che di solito è la tua frase di recupero ad essere mirata. Come promemoria, Non dovresti mai comunicare la tua frase di 24 parole.

➤ Scopri di più sulla frase mnemonica per i portafogli HD.

Più in generale, è importante mantenere una buona igiene digitale. Se utilizzi un portafoglio Bitcoin su una macchina compromessa, è possibile che i tuoi fondi vengano bloccati o violati. In effetti, ci sono molti possibili attacchi a un portafoglio Bitcoin, anche a portafogli hardware. Il mantenimento di un ambiente digitale sano, con l'uso di alcune best practice, consente di limitare questi rischi.

La base della sicurezza informatica è sicuramente la gestione delle password. È importante utilizzare password complesse e diverse per ogni software e account. Una password sicura è la suite più lunga e diversificata possibile. Inoltre, deve provenire da una fonte il più casuale possibile. Quindi, ti consiglio di consultare la tabella Tabella delle password di Hive Systems, che ti dà un ordine di grandezza sul tempo necessario per applicare la forza bruta della tua password.

Un attacco di forza bruta consiste nel provare tutte le combinazioni possibili per ottenere una password.

Se l'origine delle tue password non è sufficientemente casuale, un utente malintenzionato può facilmente decifrarle. Non dovreste quindi utilizzare il nome del vostro animale domestico, una data di nascita, un codice postale e nemmeno una delle vostre passioni... Inoltre, non è consigliabile disporre di una base di password e utilizzarla in tutte le sue forme. A tal fine, l'uso di un gestore di password è spesso appropriato.

Inoltre, l'uso di Bitcoin spesso comporta la manipolazione del software del portafoglio e delle implementazioni dei nodi. È importante mantenere aggiornati questi numerosi strumenti. Gli aggiornamenti vengono rilasciati frequentemente per correggere falle di sicurezza o vulnerabilità che potrebbero essere sfruttate per rubare i tuoi bitcoin.

Naturalmente, ci sono molti altri consigli di base da seguire per ottimizzare la sicurezza dei dispositivi digitali. Per saperne di più, vi consiglio vivamente di consultare queste due risorse della CNIL, che trattano questo argomento in modo più ampio:

Questo elenco di buone pratiche da seguire per evitare hack e truffe su Bitcoin non è ovviamente esaustivo. Le tecniche dei ladri sono in continua evoluzione man mano che i sistemi di sicurezza vengono migliorati. È quindi importante tenersi aggiornati sull'evoluzione delle migliori pratiche.

Il rischio che il tuo bitcoin venga rubato non può mai essere completamente eliminato. Anche i migliori sistemi di sicurezza possono avere dei difetti. L'obiettivo della protezione dei bitcoin è agire in modo tale che il costo di un attacco al sistema sia molto superiore ai potenziali guadagni.

Per fare ciò, devi bilanciare il rischio tra il rischio di furto e il rischio di perdere i tuoi bitcoin. Dovresti certamente essere consapevole del rischio di furto e agire per ridurlo, ma senza aumentare irragionevolmente la complessità del tuo portafoglio, altrimenti rischi di perdere tu stesso l'accesso ai tuoi bitcoin.