Start

Start

In Das vorherige Kapitel, wir konnten feststellen, dass Quantencomputer ein Risiko für die moderne Kryptografie darstellen. Wir stellten auch fest, dass dieses Risiko nicht unmittelbar bevorstand. Experten der Branche zufolge wird dies in mehreren Jahren, sogar mehreren Jahrzehnten, schrittweise geschehen.

In diesem zweiten Kapitel werden wir Bitcoin genauer untersuchen. Werden die Risiken, die der Quantencomputer für die moderne Kryptografie darstellt, Konsequenzen für Satoshi Nakamotos Erfindung haben?

Wenn Sie meine Beiträge im Bitstack-Blog durchgesehen haben, haben Sie vielleicht gesehen, dass ich „generell“ sage, dass die Bitcoin-Sicherheit auf kryptografischen Schlüsseln basiert. Dieser Begriff ist kein Zufall. Selbst wenn die überwiegende Mehrheit der Bitcoin-Nutzer elektronische Standardsignatursysteme wie ECDSA oder Schnorr verwendet, um ihre Gelder zu sichern, ist dies keineswegs eine Verpflichtung im Sinne eines Konsenses.

Hier ist zum Beispiel eine nicht standardmäßige Transaktion, bei der die eingehenden Bitcoins nicht durch ein Schlüsselpaar gesichert wurden: 8d31992805518fd62daa3bdd2a3bdd2a5c4fd2cd3054c9b3dca1d78055e9528cff6adc.

In diesem Fall war es eine Belohnung für jeden, der eine Kollision mit einer alten Hash-Funktion namens SHA1 feststellte. Um diese Bitcoins zu entsperren und an eine Adresse zu senden, mussten Sie lediglich das Sperrskript angeben eine gültige Kollision für SHA1, keine Unterschrift.

Ich möchte Ihnen anhand dieses Beispiels klarstellen, dass es dem Bitcoin-Protokoll gleichgültig ist, wie Sie Ihre UTXOs schützen. Es liegt in Ihrer alleinigen Verantwortung. Mit anderen Worten, ein möglicher Fehler in den Signaturalgorithmen (ECDSA oder Schnorr) bedeutet nicht, dass das Protokoll selbst gehackt wurde. Nur weil Sie Ihre Kryptowährungen verlieren, heißt das nicht, dass es nicht alle 10 Minuten zu einer Blockierung kommt.

Am Ende verwendet das Bitcoin-Protokoll selbst sehr wenig Kryptografie. Das einzige verwendete Primitiv ist die berühmte SHA256-Hash-Funktion, die in Bausteinen und für Arbeitsnachweise (Mining) verwendet wird.

➤ Erfahre mehr darüber, wie Proof of Work funktioniert.

Wir müssen uns also fragen: Ist die SHA256-Funktion von Quantencomputern bedroht?

Nach derzeitigem Kenntnisstand nein. Generell dürften Hashfunktionen durch die Einführung leistungsfähiger Quantencomputer kaum beeinträchtigt werden. Obwohl der Grover-Algorithmus manchmal die Suche nach Kollisionen beschleunigen kann, ist er nicht viel effizienter als herkömmliche SHA256-Algorithmen.

Keine Sorge, das Bitcoin-Protokoll selbst sollte daher nicht von Quantencomputern gebrochen werden.

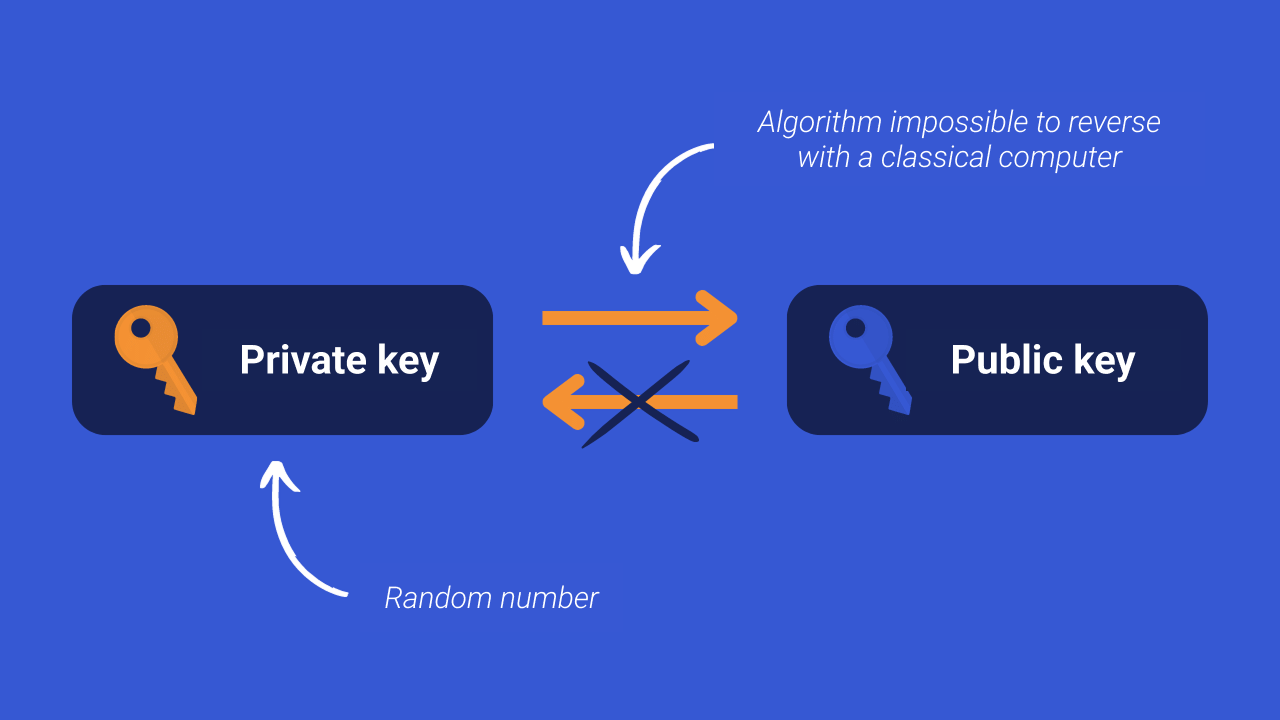

Andererseits ist es notwendig, bei elektronischen Signaturmethoden viel vorsichtiger vorzugehen. Bei Bitcoin werden zwei davon verwendet: ECDSA und das Schnorr-Protokoll. Diese Algorithmen ermöglichen die Generierung eines öffentlichen Schlüssels aus einem privaten Schlüssel. Andererseits ist es jetzt unmöglich, einen privaten Schlüssel zu finden, ohne den zugehörigen öffentlichen Schlüssel zu kennen. Dies wird als Einwegfunktion bezeichnet.

Der öffentliche Schlüssel wird verwendet, um Bitcoins zu blockieren, und der private Schlüssel wird verwendet, um eine elektronische Signatur zu erstellen, um die zugehörigen Bitcoins auszugeben.

➤ Erfahren Sie mehr über Bitcoin-Sicherheit und Selbstverwahrung.

Die ECDSA- und Schnorr-Algorithmen gehören zur gleichen Kategorie kryptografischer Methoden, die als „Elliptic Curve Cryptography“ (ECC) bezeichnet wird. Beide basieren auf der Schwierigkeit, das Problem des diskreten Logarithmus zu lösen.

Der Shor-Quantenalgorithmus, von dem ich Ihnen im vorherigen Kapitel erzählt habe, kann jedoch so modifiziert werden, dass er auch einen diskreten Logarithmus berechnet. Es ist in der Lage, dies in Polynomzeit zu tun, das heißt, die benötigte Zeit nimmt mit zunehmender Größe der Schlüssel relativ wenig zu.

Ja, wenn ziemlich leistungsstarke Quantencomputer hergestellt werden, wird es theoretisch möglich sein, in angemessener Zeit einen privaten Bitcoin-Schlüssel aus einem öffentlichen Schlüssel zu berechnen. Konkret bedeutet das, dass die bloße Kenntnis eines öffentlichen Schlüssels ausreichen wird, um die zugehörigen Bitcoins auszugeben.

Der Kryptograph Pieter Wuille schätzte 2019, dass 37% der auf Bitcoin im Umlauf befindlichen Einheiten gefährdet waren. Dies stellt alle UTXOs dar, die mit einem P2PK- oder P2MS-Skript gesichert sind und die öffentlichen Schlüssel bei Erhalt preisgeben. Er fügte seiner Berechnung auch alle UTXOs hinzu, die mit einem Schlüssel (Adresse) oder einem Skript-Hash gesichert sind, für die der öffentliche Schlüssel oder das Skript bereits bekannt ist. Das kann zum Beispiel passieren, wenn dieselbe Empfangsadresse zweimal verwendet wird und nur ein Teil dieser Adresse ausgegeben wird.

Über diese Schätzung hinaus kann es je nach praktischer Effizienz von Shor möglich sein, ausstehende Transaktionen im Mempool zu verhindern. Da Sie Ihren öffentlichen Schlüssel preisgeben müssen, wenn Sie Bitcoins ausgeben, kann ein Quantencomputer, der den zugehörigen privaten Schlüssel berechnen kann, Ihr Geld stehlen, während die Transaktion noch auf Bestätigung wartet.

Nein, es ist kein dringendes Problem. Es ist wichtig zu verstehen, dass die Quantenmaschinen, die für die Verwendung des Shor-Algorithmus erforderlich sind, bei weitem nicht verfügbar sind. All dies ist immer noch sehr hypothetisch. Es ist nicht einmal bekannt, ob es physisch möglich ist, solche Maschinen herzustellen. Darüber hinaus wurde der Shor-Algorithmus nie unter realen Bedingungen getestet. Es funktioniert theoretisch, aber wir können nicht wissen, ob es in der Praxis funktioniert und ob es tatsächlich effektiv sein wird.

All dies gibt uns Zeit, nach Lösungen zu suchen. Und genau das ist das Ziel der Forschung auf dem Gebiet der Post-Quanten-Kryptographie.

Im Jahr 2016 wurde der Nationales Institut für Standards und Technologie (NIST) hat eine Aufforderung zur Einreichung von Vorschlägen für kryptografische Algorithmen veröffentlicht, die gegen Quantenangriffe resistent sind. Es sind mehrere postquantenkryptografische Methoden entstanden, auch im Bereich der elektronischen Signaturen.

Diese neuen Methoden haben jedoch den Nachteil, dass sie noch sehr jung und nicht sehr erprobt sind. Im Vergleich zum Schnorr-Protokoll und ECDSA, die seit 1991 bzw. 1992 existieren, haben Post-Quanten-Algorithmen den Test der Zeit noch nicht bestanden. Darüber hinaus benötigen sie häufig Schlüssel, die erheblich größer sind als die herkömmlicher Algorithmen, was ihre Verwendung umständlicher macht.

Daher scheint es heute verfrüht, die Technologie der elektronischen Post-Quantensignatur in Bitcoin zu implementieren. Eine solche Änderung würde die Betriebslast der Netzwerkknoten erhöhen und gleichzeitig das Risiko einer Sicherheitslücke erheblich erhöhen. Und all das, um auf eine Bedrohung zu reagieren, die Experten zufolge noch weit entfernt und hypothetisch ist.

➤ Erfahren Sie mehr über Bitcoin-Knoten.

Die beiden Hauptbedrohungen für die moderne Kryptografie infolge des Aufkommens des Quantencomputers sind die Algorithmen von Shor und Grover. Ihre Wirksamkeit ist jedoch immer noch sehr hypothetisch.

Angesichts des aktuellen Wissensstands scheint Quantencomputer keine Bedrohung für SHA256, die im Bitcoin-Protokoll verwendete Hash-Funktion, darzustellen. Andererseits könnten die elektronischen Signaturen von ECDSA und Schnorr durchaus betroffen sein. Es ist dann denkbar, dass wir mittel- oder langfristig einen Signaturalgorithmus integrieren müssen, der angesichts der Bedrohung durch Quantencomputer auf Bitcoin robuster ist.

Abschließend sei darauf hingewiesen, dass diese mit Quantencomputern verbundenen Risiken nicht auf Bitcoin beschränkt sind. Kryptografie ist derzeit absolut überall. Wenn 2.048-Bit-RSA-Schlüssel und 256-Bit-ECDSA-Schlüssel in angemessener Zeit von einem Quantencomputer geknackt werden können, ist das gesamte klassische Bankensystem gefährdet.

Neben dem Finanzbereich werden auch viele andere viel größere Sektoren betroffen sein. Wir können natürlich an die Sicherheit medizinischer Daten, Militär- und Weltraumkommunikation, Flugsicherung oder sogar die Sicherheit kritischer Infrastrukturen wie Wasserkraftwerke oder Kernkraftwerke denken.

Wenn sich diese Bedrohung durch Quantencomputer in Zukunft bestätigt, müssen geeignete kryptografische Lösungen gefunden werden. Es wird dann ausreichen, diese Algorithmen auf Bitcoin zu implementieren, um das UTxOS-Sicherheitsmodell weiterzuentwickeln.

➤ Entdecke das erste Kapitel dieser Serie.

Ressourcen: