begin

begin

In Het vorige hoofdstukkonden we vaststellen dat kwantumcomputers een risico vormden voor moderne cryptografie. We ontdekten ook dat dit risico niet onmiddellijk was. Volgens deskundigen in de sector zal dit geleidelijk gebeuren over meerdere jaren, zelfs over meerdere decennia.

In dit tweede hoofdstuk gaan we Bitcoin specifieker bestuderen. Zullen de risico's die de kwantumcomputer vormt voor de moderne cryptografie gevolgen hebben voor de uitvinding van Satoshi Nakamoto?

Als je mijn berichten op het Bitstack-blog bekijkt, heb je misschien gezien dat ik „over het algemeen” zeg dat bitcoinbeveiliging gebaseerd is op cryptografische sleutels. Deze term is geen toeval. Zelfs als de overgrote meerderheid van de Bitcoin-gebruikers standaard elektronische handtekeningsystemen zoals ECDSA of Schnorr gebruikt om hun geld veilig te stellen, is dit geenszins een verplichting in termen van consensus.

Hier is bijvoorbeeld een niet-standaard transactie waarbij de binnenkomende bitcoins niet met een sleutelpaar zijn beveiligd: 8d31992805518fd62daa3bdd2a3bdd2a5c4fd2cd3054c9b3dca1d78055e9528cff6adc.

In dit geval was het een beloning voor iedereen die een botsing vond op een oude hashfunctie genaamd SHA1. Om deze bitcoins te ontgrendelen en naar een adres te sturen, hoefde je alleen maar het vergrendelingsscript op te geven een geldige botsing voor SHA1, geen handtekening.

Wat ik u met dit voorbeeld wil laten begrijpen, is dat het Bitcoin-protocol onverschillig staat tegenover hoe u uw UTXO's beschermt. Het is jouw eigen verantwoordelijkheid. Met andere woorden, een mogelijke fout in de handtekeningalgoritmen (ECDSA of Schnorr) betekent niet dat het protocol zelf is gehackt. Alleen omdat je je cryptocurrencies verliest, wil nog niet zeggen dat er niet elke 10 minuten een blok komt.

Uiteindelijk gebruikt het Bitcoin-protocol zelf heel weinig cryptografie. De enige primitieve functie die wordt gebruikt is de beroemde SHA256 hash-functie, die wordt gebruikt in bouwstenen en voor proof of work (mining).

➤ Meer informatie over hoe Proof of Work werkt.

We moeten ons dus afvragen: wordt de SHA256-functie bedreigd door kwantumcomputers?

Volgens de huidige kennis, nee. Over het algemeen zouden hash-functies weinig beïnvloed moeten worden door de komst van krachtige kwantumcomputers. Hoewel het Grover-algoritme soms het zoeken naar botsingen kan versnellen, is het niet veel efficiënter dan conventionele SHA256-algoritmen.

Maak je geen zorgen, het Bitcoin-protocol zelf mag daarom niet worden verbroken door kwantumcomputers.

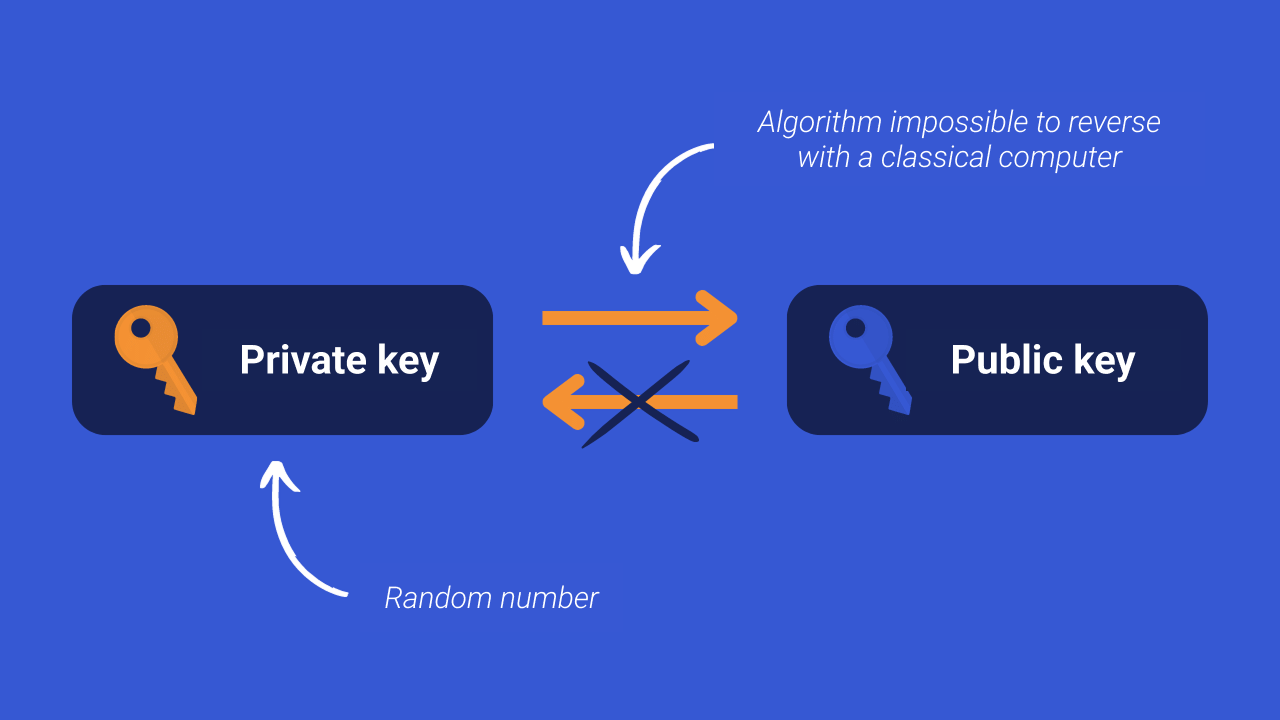

Aan de andere kant is het noodzakelijk om veel voorzichtiger te zijn met methoden voor elektronische handtekeningen. Op Bitcoin worden er twee gebruikt: ECDSA en het Schnorr-protocol. Met deze algoritmen kan een openbare sleutel worden gegenereerd op basis van een privésleutel. Aan de andere kant is het nu onmogelijk om een privésleutel te vinden zonder de bijbehorende openbare sleutel te kennen. Dit wordt een eenrichtingsfunctie genoemd.

De openbare sleutel wordt gebruikt om bitcoins te blokkeren en de privésleutel wordt gebruikt om een elektronische handtekening te produceren om de bijbehorende bitcoins uit te geven.

➤ Meer informatie over Bitcoin-beveiliging en zelfbewaring.

De algoritmen van ECDSA en Schnorr behoren tot dezelfde categorie van cryptografische methoden, ook wel „elliptische curve-cryptografie” (ECC) genoemd. Beide zijn gebaseerd op de moeilijkheid om het discrete logaritmeprobleem op te lossen.

Het Shor-kwantumalgoritme, waarover ik u in het vorige hoofdstuk vertelde, kan echter worden aangepast om ook een discrete logaritme te berekenen. Het is in staat om dit in polynomiale tijd te doen, dat wil zeggen dat de benodigde tijd relatief weinig toeneemt naarmate de grootte van de toetsen toeneemt.

Ja, als er redelijk krachtige kwantumcomputers worden geproduceerd, is het in theorie mogelijk om binnen een redelijke tijd een privésleutel van Bitcoin te berekenen op basis van een openbare sleutel. Concreet betekent dit dat de eenvoudige kennis van een openbare sleutel voldoende zal zijn om de bijbehorende bitcoins uit te geven.

De cryptograaf Pieter Wuille schatte in 2019 dat 37% van de eenheden die op Bitcoin in omloop waren, gevaar liepen. Dit zijn alle UTXO's die zijn beveiligd met een P2PK- of P2MS-script, dat de openbare sleutels na ontvangst onthult. Hij heeft ook alle UTXO's toegevoegd die zijn beveiligd met een sleutel (adres) of script-hash, waarvan de openbare sleutel of het script al bekend is. Dit kan bijvoorbeeld gebeuren wanneer hetzelfde ontvangstadres twee keer wordt gebruikt en slechts een deel van dat adres wordt uitgegeven.

Afgezien van deze schatting kan het, afhankelijk van de praktische efficiëntie van Shor, mogelijk zijn om openstaande transacties in de mempool te voorkomen. Aangezien u uw openbare sleutel moet onthullen wanneer u Bitcoin uitgeeft, kan een kwantumcomputer die de bijbehorende privésleutel kan berekenen, uw geld stelen terwijl ze bezig zijn met een transactie die nog op bevestiging wacht.

Nee, het is geen urgent probleem. Het is belangrijk om te begrijpen dat de kwantummachines die nodig zijn om het Shor-algoritme te gebruiken, nog lang niet beschikbaar zijn. Dit alles is nog steeds erg hypothetisch. Het is zelfs niet bekend of het fysiek mogelijk is om dergelijke machines te maken. Bovendien is het Shor-algoritme nooit in reële omstandigheden getest. Het werkt in theorie, maar we kunnen niet weten of het in de praktijk zal werken en of het ook daadwerkelijk effectief zal zijn.

Dit alles geeft ons de tijd om naar oplossingen te zoeken. En dat is precies het doel van het onderzoek dat is uitgevoerd op het gebied van post-kwantumcryptografie.

In 2016 werd de Nationaal instituut voor normen en technologie (NIST) heeft een oproep gedaan tot het indienen van voorstellen voor cryptografische algoritmen die bestand zijn tegen kwantumaanvallen. Er zijn meerdere post-kwantumcryptografische methoden ontstaan, onder meer op het gebied van elektronische handtekeningen.

Deze nieuwe methoden hebben echter het nadeel dat ze nog erg jong zijn en niet erg getest. Vergeleken met het Schnorr-protocol en ECDSA, die respectievelijk sinds 1991 en 1992 bestaan, hebben post-kwantumalgoritmen de tand des tijds nog niet doorstaan. Bovendien hebben ze vaak sleutels nodig die aanzienlijk groter zijn dan die van traditionele algoritmen, waardoor het gebruik ervan omslachtiger wordt.

Het lijkt dus voorbarig om vandaag de dag post-kwantum elektronische handtekeningtechnologie in Bitcoin te implementeren. Een dergelijke wijziging zou de operationele belasting van netwerkknooppunten verhogen en tegelijkertijd het risico op kwetsbaarheid aanzienlijk vergroten, allemaal om te reageren op een bedreiging die volgens specialisten afgelegen en hypothetisch blijft.

➤ Meer informatie over Bitcoin-knooppunten.

De twee belangrijkste bedreigingen voor moderne cryptografie als gevolg van de komst van quantum computing zijn de algoritmen van Shor en Grover. Hun effectiviteit is echter nog steeds erg hypothetisch.

Gezien de huidige stand van kennis lijkt quantum computing geen bedreiging te vormen voor SHA256, de hash-functie die binnen het Bitcoin-protocol wordt gebruikt. Aan de andere kant zouden de elektronische handtekeningen van ECDSA en Schnorr wel eens kunnen worden beïnvloed. Het is dan denkbaar dat we op middellange of lange termijn een signatuuralgoritme moeten integreren dat robuuster is in het licht van de dreiging van kwantumcomputers op Bitcoin.

Tot slot, merk op dat deze risico's verbonden aan quantum computing niet beperkt zijn tot Bitcoin. Cryptografie is op dit moment absoluut overal. Als een kwantumcomputer binnen een redelijke tijd 2.048-bits RSA-sleutels en 256-bits ECDSA-sleutels kan breken, loopt het hele klassieke banksysteem gevaar.

Naast de financiële sector zullen veel andere, veel grotere sectoren worden getroffen. We kunnen natuurlijk denken aan de beveiliging van medische gegevens, militaire en ruimtevaartcommunicatie, luchtverkeersleiding of zelfs de beveiliging van kritieke infrastructuren zoals waterkrachtdammen of kerncentrales.

Als in de toekomst deze dreiging van quantum computing wordt bevestigd, zullen geschikte cryptografische oplossingen moeten worden gevonden. Het is dan voldoende om deze algoritmen op Bitcoin te implementeren om het UTxOS-beveiligingsmodel te ontwikkelen.

➤ Ontdek het eerste hoofdstuk van deze serie.

Hulpbronnen: