comienzo

comienzo

En El capítulo anterior, pudimos determinar que las computadoras cuánticas representaban un riesgo para la criptografía moderna. También descubrimos que este riesgo no era inminente. Según los expertos del sector, se producirá gradualmente en varios años, incluso en varias décadas.

En este segundo capítulo, vamos a estudiar Bitcoin más específicamente. ¿Los riesgos que representa la computadora cuántica para la criptografía moderna tendrán consecuencias para el invento de Satoshi Nakamoto?

Al revisar mis publicaciones en el blog de Bitstack, es posible que hayas visto que «generalmente» digo que la seguridad de los bitcoins se basa en claves criptográficas. Este término no es casual. De hecho, incluso si la gran mayoría de los usuarios de Bitcoin utilizan sistemas de firma electrónica estándar como ECDSA o Schnorr para proteger sus fondos, esto no es en absoluto una obligación en términos de consenso.

Por ejemplo, esta es una transacción no estándar en la que los bitcoins entrantes no estaban protegidos por un par de claves: 8d31992805518fd62daa3bdd2a3bdd2a5c4fd2cd3054c9b3dca1d78055e9528cff6adc.

En este caso, era una recompensa para cualquiera que encontrara una colisión en una antigua función hash llamada SHA1. Para desbloquear estos bitcoins y enviarlos a una dirección, todo lo que tenía que hacer era proporcionar el script de bloqueo una colisión válida para SHA1, no una firma.

Lo que quiero hacerte entender con este ejemplo es que el protocolo de Bitcoin es indiferente a la forma en que proteges tus UTXO. Es su exclusiva responsabilidad. En otras palabras, una posible falla en los algoritmos de firma (ECDSA o Schnorr) no significa que el protocolo en sí haya sido hackeado. El hecho de que pierdas tus criptomonedas no significa que no vaya a haber un bloqueo cada 10 minutos.

Al final, el protocolo Bitcoin en sí mismo utiliza muy poca criptografía. La única primitiva utilizada es la famosa función hash SHA256, que se utiliza en bloques de construcción y como prueba de trabajo (minería).

➤ Obtenga más información sobre cómo funciona la prueba de trabajo.

Así que tenemos que preguntarnos: ¿la función SHA256 está amenazada por los ordenadores cuánticos?

Según los conocimientos actuales, no. En general, las funciones de hash deberían verse poco afectadas por la llegada de potentes ordenadores cuánticos. A pesar de que el algoritmo Grover a veces puede acelerar la búsqueda de colisiones, no es mucho más eficiente que los algoritmos SHA256 convencionales.

No se preocupe, por lo tanto, las computadoras cuánticas no deberían romper el protocolo Bitcoin en sí.

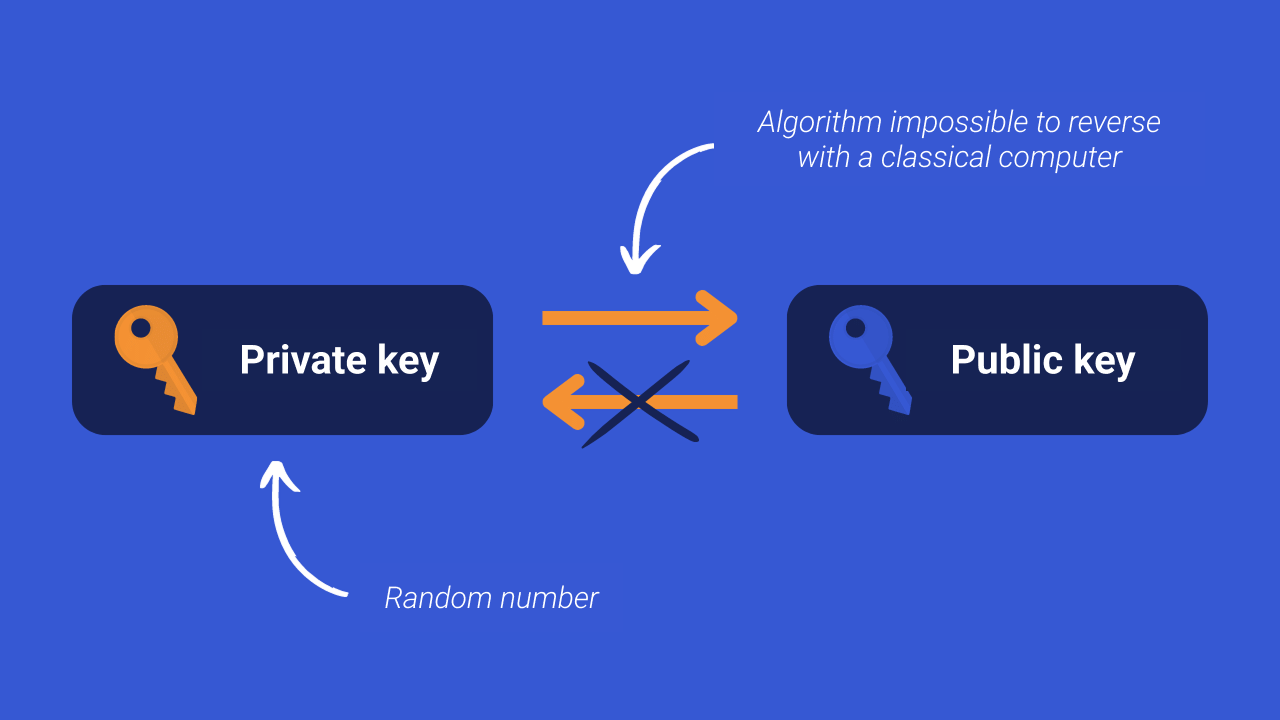

Por otro lado, es necesario tener mucho más cuidado con los métodos de firma electrónica. En Bitcoin, se utilizan dos de ellos: el ECDSA y el protocolo Schnorr. Estos algoritmos permiten generar una clave pública a partir de una clave privada. Por otro lado, ahora es imposible encontrar una clave privada sin conocer la clave pública asociada. Esto se denomina función unidireccional.

La clave pública se usa para bloquear bitcoins y la clave privada se usa para producir una firma electrónica con el fin de gastar los bitcoins asociados.

➤ Obtenga más información sobre la seguridad y la autocustodia de Bitcoin.

Los algoritmos ECDSA y Schnorr pertenecen a la misma categoría de métodos criptográficos, denominada «criptografía de curva elíptica» (ECC). Ambos se basan en la dificultad de resolver el problema del logaritmo discreto.

Sin embargo, el algoritmo cuántico de Shor, del que te hablé en el capítulo anterior, se puede modificar para calcular también un logaritmo discreto. Es capaz de hacerlo en tiempo polinomial, es decir, el tiempo necesario aumenta relativamente poco con el aumento del tamaño de las claves.

Sí, cuando se produzcan ordenadores cuánticos bastante potentes, teóricamente será posible calcular una clave privada de Bitcoin a partir de una clave pública en un período de tiempo razonable. Concretamente, esto significa que el simple conocimiento de una clave pública bastará para gastar los bitcoins asociados.

El criptógrafo Pieter Wuille estimó en 2019 que el 37% de las unidades en circulación en Bitcoin estaban en riesgo. Esto representa a todas las UTXO protegidas con un script P2PK o P2MS, que revela las claves públicas al recibirlas. También agregó a su cálculo todas las UTXO protegidas con una clave (dirección) o un hash de script, cuya clave pública o script ya se conoce. Esto puede ocurrir, por ejemplo, cuando se usa la misma dirección de recepción dos veces y solo se gasta una parte de esa dirección.

Más allá de esta estimación, dependiendo de la eficiencia práctica de Shor, es posible adelantarse a las transacciones pendientes en el mempool. Dado que cuando gastas bitcoins debes revelar tu clave pública, un ordenador cuántico capaz de calcular la clave privada asociada puede robar tus fondos mientras se encuentran en una transacción que aún no ha sido confirmada.

No, no es un problema urgente. Es importante entender que las máquinas cuánticas necesarias para utilizar el algoritmo Shor están lejos de estar disponibles. Todo esto sigue siendo muy hipotético. Ni siquiera se sabe si es físicamente posible crear tales máquinas. Además, el algoritmo Shor nunca se ha probado en condiciones reales. Funciona en teoría, pero no podemos saber si funcionará en la práctica y si realmente será eficaz.

Todo esto nos da tiempo para buscar soluciones. Y ese es precisamente el objetivo de la investigación que se lleva a cabo en el campo de la criptografía poscuántica.

En 2016, el Instituto Nacional de Estándares y Tecnología (NIST) ha lanzado una convocatoria de propuestas para algoritmos criptográficos resistentes a los ataques cuánticos. Han surgido múltiples métodos criptográficos poscuánticos, incluso en el campo de las firmas electrónicas.

Sin embargo, estos nuevos métodos tienen la desventaja de ser todavía muy jóvenes y poco probados. En comparación con el protocolo Schnorr y el ECDSA, que existen desde 1991 y 1992 respectivamente, los algoritmos poscuánticos aún no han pasado la prueba del tiempo. Además, a menudo requieren claves de un tamaño considerablemente mayor que las de los algoritmos tradicionales, lo que hace que su uso sea más engorroso.

Por lo tanto, parece prematuro implementar la tecnología de firma electrónica poscuántica en Bitcoin en la actualidad. Una modificación de este tipo aumentaría la carga operativa de los nodos de la red, al tiempo que aumentaría considerablemente los riesgos de vulnerabilidad, todo ello con el fin de responder a una amenaza que, según los especialistas, sigue siendo remota e hipotética.

➤ Obtenga más información sobre los nodos de Bitcoin.

Las dos principales amenazas para la criptografía moderna como resultado de la llegada de la computación cuántica son los algoritmos de Shor y Grover. Sin embargo, su eficacia sigue siendo muy hipotética.

Teniendo en cuenta el estado actual del conocimiento, la computación cuántica no parece ser una amenaza para SHA256, la función hash utilizada en el protocolo Bitcoin. Por otro lado, las firmas electrónicas ECDSA y Schnorr podrían verse afectadas. Es entonces concebible que, a medio o largo plazo, tengamos que integrar un algoritmo de firma que sea más robusto ante la amenaza que representan los ordenadores cuánticos en Bitcoin.

Para concluir, tenga en cuenta que estos riesgos asociados con la computación cuántica no se limitan a Bitcoin. La criptografía está absolutamente en todas partes en este momento. Si una computadora cuántica puede descifrar las claves RSA de 2.048 bits y las claves ECDSA de 256 bits en un tiempo razonable, todo el sistema bancario clásico está en riesgo.

Más allá del campo financiero, muchos otros sectores mucho más grandes se verán afectados. Evidentemente, podemos pensar en la seguridad de los datos médicos, las comunicaciones militares y espaciales, el control del tráfico aéreo o incluso la seguridad de las infraestructuras críticas, como las represas hidroeléctricas o las centrales nucleares.

Si, en el futuro, se confirma esta amenaza de la computación cuántica, habrá que encontrar las soluciones criptográficas adecuadas. Entonces bastará con implementar estos algoritmos en Bitcoin para evolucionar su modelo de seguridad UTxOS.

➤ Descubre el primer capítulo de esta serie.

Recursos: