iniciar

iniciar

Em O capítulo anterior, pudemos determinar que os computadores quânticos representavam um risco para a criptografia moderna. Também descobrimos que esse risco não era iminente. De acordo com especialistas do setor, isso acontecerá gradualmente em vários anos, até várias décadas.

Neste segundo capítulo, estudaremos o Bitcoin mais especificamente. Os riscos que o computador quântico representa para a criptografia moderna terão consequências para a invenção de Satoshi Nakamoto?

Olhando minhas postagens no blog do Bitstack, você deve ter visto que eu “geralmente” digo que a segurança do bitcoin é baseada em chaves criptográficas. Esse termo não é por acaso. De fato, mesmo que a grande maioria dos usuários de Bitcoin use sistemas de assinatura eletrônica padrão, como ECDSA ou Schnorr, para proteger seus fundos, isso não é de forma alguma uma obrigação em termos de consenso.

Por exemplo, aqui está uma transação não padrão em que os bitcoins recebidos não foram protegidos por um par de chaves: 8d31992805518fd62daa3bdd2a3bdd2a5c4fd2cd3054c9b3dca1d78055e9528cff6adc.

Nesse caso, foi uma recompensa para quem encontrasse uma colisão em uma antiga função de hash chamada SHA1. Para desbloquear esses bitcoins e enviá-los para um endereço, tudo o que você precisava fazer era fornecer o script de bloqueio uma colisão válida para SHA1, não é uma assinatura.

O que eu quero que você entenda com este exemplo é que o protocolo Bitcoin é indiferente à forma como você protege seus UTXOs. É de sua exclusiva responsabilidade. Em outras palavras, uma possível falha nos algoritmos de assinatura (ECDSA ou Schnorr) não significa que o protocolo em si tenha sido invadido. Só porque você perde suas criptomoedas não significa que não haverá um bloqueio a cada 10 minutos.

No final das contas, o protocolo Bitcoin em si usa muito pouca criptografia. A única primitiva usada é a famosa função de hash SHA256, usada em blocos de construção e para prova de trabalho (mineração).

➤ Saiba mais sobre como a prova de trabalho funciona.

Então, temos que nos perguntar: a função SHA256 está ameaçada pelos computadores quânticos?

De acordo com o conhecimento atual, não. Em geral, as funções de hash devem ser pouco afetadas pela chegada de poderosos computadores quânticos. Embora o algoritmo Grover às vezes possa acelerar a busca por colisões, ele não é muito mais eficiente do que os algoritmos SHA256 convencionais.

Não se preocupe, o protocolo Bitcoin em si não deve, portanto, ser quebrado por computadores quânticos.

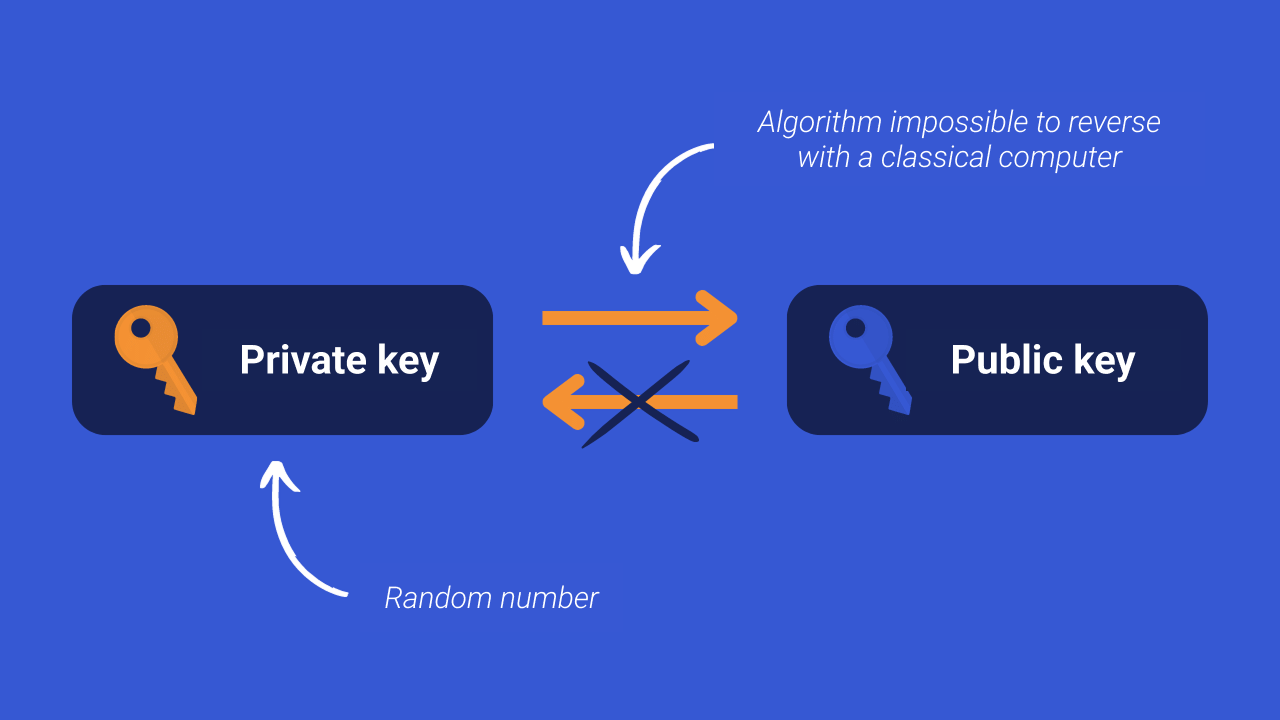

Por outro lado, é preciso ter muito mais cuidado com os métodos de assinatura eletrônica. No Bitcoin, dois deles são usados: ECDSA e o protocolo Schnorr. Esses algoritmos permitem a geração de uma chave pública a partir de uma chave privada. Por outro lado, agora é impossível encontrar uma chave privada sem conhecer a chave pública associada. Isso é chamado de função unidirecional.

A chave pública é usada para bloquear bitcoins e a chave privada é usada para produzir uma assinatura eletrônica para gastar os bitcoins associados.

➤ Saiba mais sobre a segurança e a autocustódia do Bitcoin.

Os algoritmos ECDSA e Schnorr pertencem à mesma categoria de métodos criptográficos, conhecida como “criptografia de curva elíptica” (ECC). Ambos são baseados na dificuldade em resolver o problema do logaritmo discreto.

No entanto, o algoritmo quântico de Shor, sobre o qual falei no capítulo anterior, pode ser modificado para calcular também um logaritmo discreto. Ele é capaz de fazer isso em tempo polinomial, ou seja, o tempo necessário aumenta relativamente pouco com o aumento do tamanho das teclas.

Sim, quando computadores quânticos bastante poderosos forem produzidos, teoricamente será possível calcular uma chave privada Bitcoin a partir de uma chave pública em um período de tempo razoável. Concretamente, isso significa que o simples conhecimento de uma chave pública será suficiente para gastar os bitcoins associados.

O criptógrafo Pieter Wuille estimou em 2019 que 37% das unidades em circulação no Bitcoin estavam em risco. Isso representa todos os UTXOs protegidos por um script P2PK ou P2MS, que revelam as chaves públicas após o recebimento. Ele também adicionou ao seu cálculo todos os UTXOs protegidos com uma chave (endereço) ou hash de script, para os quais a chave pública ou o script já são conhecidos. Isso pode acontecer, por exemplo, quando o mesmo endereço de recebimento é usado duas vezes e apenas parte desse endereço é gasta.

Além dessa estimativa, dependendo da eficiência prática do Shor, pode ser possível antecipar transações pendentes no mempool. Como você deve revelar sua chave pública ao gastar Bitcoin, um computador quântico capaz de calcular a chave privada associada pode roubar seus fundos enquanto eles estão em uma transação que ainda aguarda confirmação.

Não, não é um problema urgente. É importante entender que as máquinas quânticas necessárias para usar o algoritmo Shor estão longe de estar disponíveis. Tudo isso ainda é muito hipotético. Nem se sabe se é fisicamente possível criar essas máquinas. Além disso, o algoritmo Shor nunca foi testado em condições reais. Funciona em teoria, mas não podemos saber se funcionará na prática e se realmente será eficaz.

Tudo isso nos dá tempo para procurar soluções. E esse é exatamente o objetivo da pesquisa realizada no campo da criptografia pós-quântica.

Em 2016, o Instituto Nacional de Padrões e Tecnologia (NIST) lançou uma chamada de propostas para algoritmos criptográficos resistentes a ataques quânticos. Vários métodos criptográficos pós-quânticos surgiram, inclusive no campo das assinaturas eletrônicas.

No entanto, esses novos métodos têm a desvantagem de ainda serem muito jovens e não serem muito testados. Em comparação com o protocolo Schnorr e o ECDSA, que existem desde 1991 e 1992, respectivamente, os algoritmos pós-quânticos ainda não passaram no teste do tempo. Além disso, eles geralmente exigem chaves consideravelmente maiores do que as dos algoritmos tradicionais, tornando seu uso mais complicado.

Portanto, parece prematuro implementar a tecnologia de assinatura eletrônica pós-quântica no Bitcoin hoje. Essa modificação aumentaria a carga operacional dos nós da rede, ao mesmo tempo em que aumentaria consideravelmente os riscos de vulnerabilidade, tudo para responder a uma ameaça que, segundo especialistas, permanece remota e hipotética.

➤ Saiba mais sobre os nós de Bitcoin.

As duas principais ameaças à criptografia moderna como resultado do advento da computação quântica são os algoritmos de Shor e Grover. No entanto, sua eficácia ainda é muito hipotética.

Considerando o estado atual do conhecimento, a computação quântica não parece ser uma ameaça ao SHA256, a função hash usada no protocolo Bitcoin. Por outro lado, as assinaturas eletrônicas ECDSA e Schnorr podem muito bem ser afetadas. É então concebível que, a médio ou longo prazo, tenhamos que integrar um algoritmo de assinatura mais robusto diante da ameaça dos computadores quânticos no Bitcoin.

Para concluir, observe que esses riscos associados à computação quântica não se limitam ao Bitcoin. A criptografia está absolutamente em todo lugar no momento. Se as chaves RSA de 2.048 bits e as chaves ECDSA de 256 bits puderem ser quebradas em um período de tempo razoável por um computador quântico, todo o sistema bancário clássico estará em risco.

Além do campo financeiro, muitos outros setores muito maiores serão afetados. Obviamente, podemos pensar na segurança de dados médicos, comunicações militares e espaciais, controle de tráfego aéreo ou até mesmo na segurança de infraestruturas críticas, como barragens hidrelétricas ou usinas nucleares.

Se, no futuro, essa ameaça da computação quântica for confirmada, soluções de criptografia apropriadas terão que ser encontradas. Então, será suficiente implementar esses algoritmos no Bitcoin, a fim de desenvolver seu modelo de segurança UTXOs.

➤ Descubra o primeiro capítulo desta série.

Recursos:

%201.png)