inizio

inizio

Nel Il capitolo precedente, siamo stati in grado di determinare che i computer quantistici rappresentavano un rischio per la crittografia moderna. Abbiamo anche scoperto che questo rischio non era imminente. Secondo gli esperti del settore, avverrà gradualmente tra diversi anni, anche diversi decenni.

In questo secondo capitolo, studieremo Bitcoin in modo più specifico. I rischi che il computer quantistico comporta per la crittografia moderna avranno conseguenze sull'invenzione di Satoshi Nakamoto?

Leggendo i miei post sul blog di Bitstack, potresti aver visto che «generalmente» dico che la sicurezza dei bitcoin si basa su chiavi crittografiche. Questo termine non è casuale. Infatti, anche se la stragrande maggioranza degli utenti di Bitcoin utilizza sistemi di firma elettronica standard come ECDSA o Schnorr per proteggere i propri fondi, ciò non è affatto un obbligo in termini di consenso.

Ad esempio, ecco una transazione non standard in cui i bitcoin in entrata non erano protetti da una coppia di chiavi: 8d31992805518fd62daa3bdd2a3bdd2a5c4fd2cd3054c9b3dca1d78055e9528cff6adc.

In questo caso, era una ricompensa per chiunque trovasse una collisione su una vecchia funzione hash chiamata SHA1. Per sbloccare questi bitcoin e inviarli a un indirizzo, è sufficiente fornire lo script di blocco una collisione valida per SHA1, non una firma.

Quello che voglio farti capire con questo esempio è che il protocollo Bitcoin è indifferente al modo in cui proteggi i tuoi UTXO. È tua esclusiva responsabilità. In altre parole, un possibile difetto negli algoritmi di firma (ECDSA o Schnorr) non significa che il protocollo stesso sia stato violato. Solo perché perdi le tue criptovalute non significa che non ci sarà un blocco ogni 10 minuti.

Alla fine, il protocollo Bitcoin stesso utilizza pochissima crittografia. L'unica primitiva utilizzata è la famosa funzione hash SHA256, utilizzata nei blocchi di costruzione e per il proof of work (mining).

➤ Scopri di più su come funziona il proof of work.

Quindi dobbiamo chiederci: la funzione SHA256 è minacciata dai computer quantistici?

Secondo le conoscenze attuali, no. In generale, le funzioni hash dovrebbero essere poco influenzate dall'arrivo di potenti computer quantistici. Anche se a volte l'algoritmo Grover può accelerare la ricerca di collisioni, non è molto più efficiente degli algoritmi SHA256 convenzionali.

Non preoccuparti, il protocollo Bitcoin stesso non dovrebbe quindi essere violato dai computer quantistici.

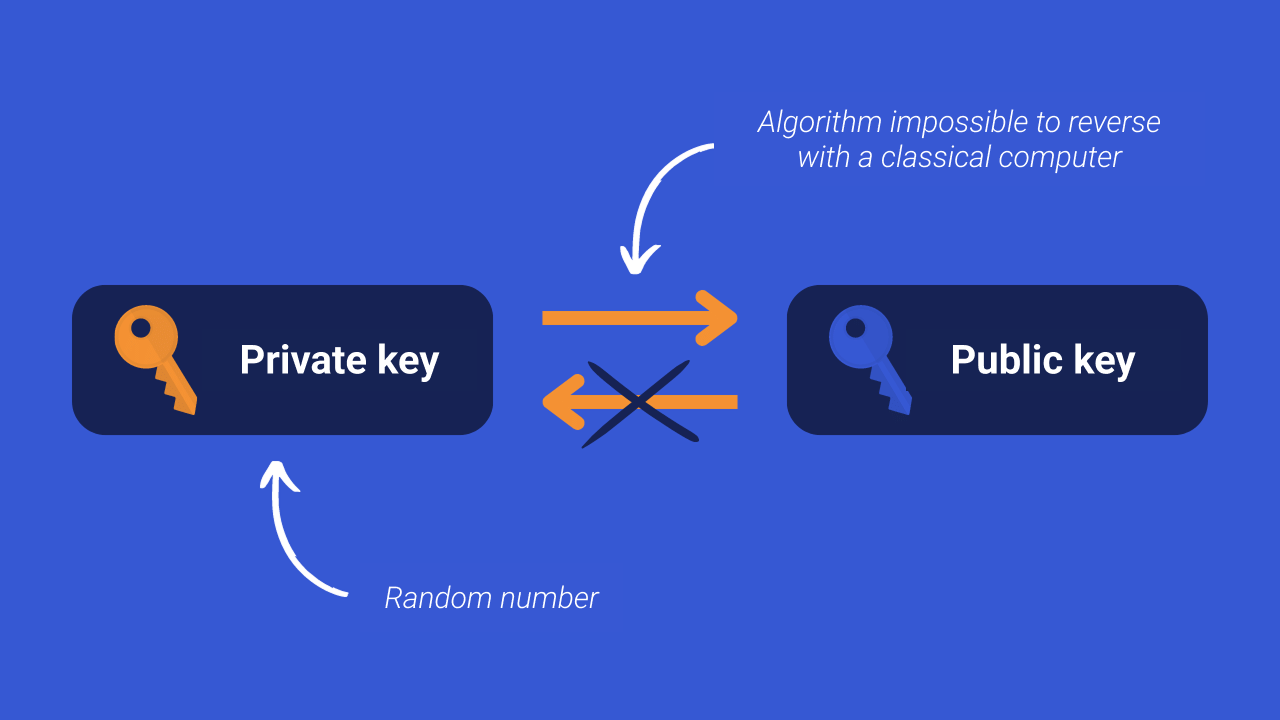

D'altra parte, è necessario prestare molta più attenzione ai metodi di firma elettronica. Su Bitcoin, ne vengono utilizzati due: ECDSA e il protocollo Schnorr. Questi algoritmi consentono la generazione di una chiave pubblica da una chiave privata. D'altra parte, ora è impossibile trovare una chiave privata senza conoscere la chiave pubblica associata. Questa è chiamata funzione unidirezionale.

La chiave pubblica viene utilizzata per bloccare i bitcoin e la chiave privata viene utilizzata per produrre una firma elettronica al fine di spendere i bitcoin associati.

➤ Scopri di più sulla sicurezza e l'autocustodia dei Bitcoin.

Gli algoritmi ECDSA e Schnorr appartengono alla stessa categoria di metodi crittografici, denominata «crittografia a curva ellittica» (ECC). Entrambi si basano sulla difficoltà di risolvere il problema del logaritmo discreto.

Tuttavia, l'algoritmo quantistico Shor, di cui vi ho parlato nel capitolo precedente, può essere modificato per calcolare anche un logaritmo discreto. È in grado di farlo in tempo polinomiale, cioè il tempo richiesto aumenta relativamente poco all'aumentare della dimensione delle chiavi.

Sì, quando verranno prodotti computer quantistici abbastanza potenti, sarà teoricamente possibile calcolare una chiave privata Bitcoin da una chiave pubblica in un ragionevole lasso di tempo. Concretamente, ciò significa che la semplice conoscenza di una chiave pubblica sarà sufficiente per spendere i bitcoin associati.

Il crittografo Pieter Wuille ha stimato nel 2019 che il 37% delle unità in circolazione su Bitcoin erano a rischio. Ciò rappresenta tutti gli UTXO protetti con uno script P2PK o P2MS, che rivelano le chiavi pubbliche al momento della ricezione. Ha inoltre aggiunto al suo calcolo tutti gli UTXO protetti con una chiave (indirizzo) o un hash di script, per i quali la chiave pubblica o lo script sono già noti. Ciò può accadere, ad esempio, quando lo stesso indirizzo di ricezione viene utilizzato due volte e viene utilizzata solo una parte di tale indirizzo.

Oltre a questa stima, a seconda dell'efficienza pratica di Shor, potrebbe essere possibile anticipare le transazioni in sospeso nel mempool. Dato che quando spendi Bitcoin devi rivelare la tua chiave pubblica, un computer quantistico in grado di calcolare la chiave privata associata potrebbe rubare i tuoi fondi mentre sono impegnati in una transazione ancora in attesa di conferma.

No, non è un problema urgente. È importante capire che le macchine quantistiche necessarie per utilizzare l'algoritmo Shor sono ben lungi dall'essere disponibili. Tutto ciò è ancora molto ipotetico. Non è nemmeno noto se sia fisicamente possibile creare tali macchine. Inoltre, l'algoritmo Shor non è mai stato testato in condizioni reali. Funziona in teoria, ma non possiamo sapere se funzionerà nella pratica e se sarà effettivamente efficace.

Tutto questo ci dà il tempo di cercare soluzioni. Ed è proprio questo l'obiettivo della ricerca condotta nel campo della crittografia post-quantistica.

Nel 2016, il Istituto nazionale di standard e tecnologia (NIST) ha lanciato un invito a presentare proposte per algoritmi crittografici resistenti agli attacchi quantistici. Sono emersi diversi metodi crittografici post-quantistici, anche nel campo delle firme elettroniche.

Tuttavia, questi nuovi metodi hanno lo svantaggio di essere ancora molto giovani e poco testati. Rispetto al protocollo Schnorr e all'ECDSA, che esistono rispettivamente dal 1991 e dal 1992, gli algoritmi post-quantistici non hanno ancora superato la prova del tempo. Inoltre, richiedono spesso chiavi di dimensioni notevolmente maggiori rispetto a quelle degli algoritmi tradizionali, il che ne rende l'uso più complicato.

Pertanto, sembra prematuro implementare la tecnologia di firma elettronica post-quantistica all'interno di Bitcoin oggi. Una tale modifica aumenterebbe il carico operativo dei nodi di rete, aumentando al contempo notevolmente i rischi di vulnerabilità, il tutto per rispondere a una minaccia che, secondo gli specialisti, rimane remota e ipotetica.

➤ Scopri di più sui nodi Bitcoin.

Le due principali minacce alla crittografia moderna dovute all'avvento dell'informatica quantistica sono gli algoritmi di Shor e Grover. Tuttavia, la loro efficacia è ancora molto ipotetica.

Considerando lo stato attuale delle conoscenze, l'informatica quantistica non sembra essere una minaccia per SHA256, la funzione hash utilizzata all'interno del protocollo Bitcoin. D'altra parte, le firme elettroniche ECDSA e Schnorr potrebbero essere interessate. È quindi ipotizzabile che, a medio o lungo termine, dovremo integrare un algoritmo di firma più robusto di fronte alla minaccia dei computer quantistici su Bitcoin.

Per concludere, tieni presente che questi rischi associati all'informatica quantistica non si limitano a Bitcoin. La crittografia è assolutamente ovunque in questo momento. Se le chiavi RSA a 2.048 bit e le chiavi ECDSA a 256 bit possono essere violate in un lasso di tempo ragionevole da un computer quantistico, l'intero sistema bancario classico è a rischio.

Oltre al settore finanziario, saranno interessati molti altri settori molto più grandi. Possiamo ovviamente pensare alla sicurezza dei dati medici, alle comunicazioni militari e spaziali, al controllo del traffico aereo o persino alla sicurezza di infrastrutture critiche come dighe idroelettriche o centrali nucleari.

Se, in futuro, questa minaccia dell'informatica quantistica sarà confermata, sarà necessario trovare soluzioni crittografiche appropriate. Sarà quindi sufficiente implementare questi algoritmi su Bitcoin, per far evolvere il suo modello di sicurezza UTxOS.

➤ Scopri il primo capitolo di questa serie.

Risorse: